Excellent article, quoi qu’un peu long, de Quinn Norton, sur Framablog, concernant la sécurité informatique. Cette journaliste spécialiste des hacker et de la contre culture informatique, met en évidence la manière dont l’informatique échappe de plus en plus à toute tentative de rationalisation. Les systèmes et les logiciels sont de plus en plus complexes, programmés dans des délais toujours plus serrés par des gens de plus en plus dépassés. Résultat, même les meilleurs ingénieurs sont devenus incapables de comprendre le fonctionnement global de systèmes comme Windows et ne font qu’empiler de nouvelles couches logicielles en espérant que tout le bordel continuera à fonctionner. Ainsi, le nombre de bugs et de failles critiques sur un ordinateur individuel standard suivent une courbe exponentielle que les mises à jour tentent tant bien que mal de rattraper, sans jamais y parvenir. Une aubaine pour les agences de renseignements qui disposent de budgets illimités comme la NSA ou les équipes de hackers déterminés à transformer le PC de Mme Duchemin en zombie au sein d’un botnet…

Un beau jour un de mes amis a pris par hasard le contrôle de plusieurs milliers d’ordinateurs. Il avait trouvé une faille dans un bout de code et s’était mis à jouer avec. Ce faisant, il a trouvé comment obtenir les droits d’administration sur un réseau. Il a écrit un script, et l’a fait tourner pour voir ce que ça donnerait. Il est allé se coucher et il a dormi environ quatre heures. Le matin suivant, en allant au boulot, il a jeté un coup d’œil et s’est aperçu qu’il contrôlait désormais près de 50 000 ordinateurs. Après en avoir pratiquement vomi de trouille, il a tout arrêté et supprimé tous les fichiers associés. Il m’a dit que finalement il avait jeté le disque dur au feu. Je ne peux pas vous révéler de qui il s’agit, parce qu’il ne veut pas finir dans une prison fédérale ; et c’est ce qui pourrait lui arriver s’il décrivait à qui que ce soit la faille qu’il a découverte. Cette faille a-t-elle été corrigée ? Sans doute… mais pas par lui. Cette histoire n’est en rien exceptionnelle. Passez quelque temps dans le monde des hackers et de la sécurité informatique, et vous entendrez pas mal d’histoires dans ce genre et même pires que celle-là.

Il est difficile d’expliquer au grand public à quel point la technologie est chancelante, à quel point l’infrastructure de nos vies ne tient qu’avec l’équivalent informatique de bouts de ficelle. Les ordinateurs et l’informatique en général sont détraqués.

Quand c’est codé avec les pieds, bonjour les vautours

Pour un bon nombre d’entre nous, en particulier ceux qui ont suivi l’actualité en matière de sécurité et les questions d’écoutes sauvages, rien de surprenant dans toutes les dernières révélations. Si nous ne connaissions pas les détails, nous savions tous, dans le monde de la sécurité, que la technologie est vacillante et malade. Depuis des années nous voyons tourner les vautours qui veulent profiter de cet état de fait. La NSA n’est pas et n’a jamais été le grand prédateur unique fondant sur Internet. C’est simplement le plus gros de ces charognards. S’ils arrivent à aller aussi loin, ce n’est pas parce que leurs employés sont des dieux des maths.

Si la NSA s’en sort si bien, c’est parce que les logiciels en général sont merdiques.

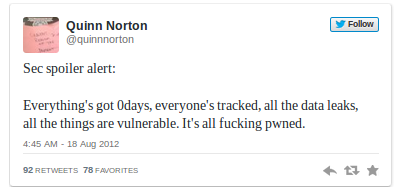

Huit mois avant que Snowden ne fasse ses révélations, j’ai twitté ça :

« alerte de sécu : tout a une faille 0 day, tout le monde est suivi à la trace, toutes les données fuitent, tout est vulnérable, tout est compromis jusqu’à l’os. »

J’en étais arrivée à cette conclusion un peu désespérée : chercher des logiciels de qualité est un combat perdu d’avance. Comme ils sont écrits par des gens n’ayant ni le temps ni l’argent nécessaires, la plupart des logiciels sont publiés dès qu’ils fonctionnent assez bien pour laisser leurs auteurs rentrer chez eux et retrouver leur famille. Pour nous le résultat est épouvantable.

Si les logiciels sont aussi mauvais, c’est parce qu’ils sont très complexes, et qu’il cherchent à parler à d’autres logiciels, soit sur le même ordinateur, soit au travers du réseau. Même votre ordinateur ne peut plus être considéré comme unique : c’est une poupée russe, et chaque niveau est fait de quantité d’éléments qui essaient de se synchroniser et de parler les uns avec les autres. L’informatique est devenue incroyablement complexe, alors que dans le même temps les gens sont restés les mêmes, pétris de la même boue grise originelle pleine d’une prétention à l’étincelle divine.

Le merdier qu’est votre ordinateur sous Windows est tellement complexe que personne sur Terre ne sait tout ce qu’il fait vraiment, ni comment.

Maintenant imaginez des milliards de petites boites opaques qui essaient en permanence de discuter les unes avec les autres, de se synchroniser, de travailler ensemble, partageant des bouts de données, se passant des commandes… des tous petits bouts de programmes aux plus gros logiciels, comme les navigateurs – c’est ça, Internet. Et tout ça doit se passer quasi-simultanément et sans accrocs. Sinon vous montez sur vos grand chevaux parce que le panier de la boutique en ligne a oublié vos tickets de cinéma.

On n’arrête pas de vous rappeler que le téléphone avec lequel vous jouez à des jeux stupides et que vous laissez tomber dans les toilettes au troquet du coin est plus puissant que les ordinateurs utilisés pour la conquête de l’espace il y a de cela quelques décennies à peine. La NASA dispose d’une armée de génies pour comprendre et maintenir ses logiciels. Votre téléphone n’a que vous. Ajoutez à cela un mécanisme de mises à jour automatiques que vous désactivez pour qu’il ne vous interrompe pas au beau milieu d’une séance de Candy Crush…

À cause de tout ça, la sécurité est dans un état effrayant. En plus d’être truffés de bugs ennuyeux et de boîtes de dialogue improbables, les programmes ont souvent un type de faille piratable appelée 0 day (« zéro jour ») dans le monde de la sécurité informatique. Personne ne peut se protéger des 0 days. C’est justement ce qui les caractérise : 0 représente le nombre de jours dont vous disposez pour réagir à ce type d’attaque. Il y a des 0 days qui sont anodins et vraiment pas gênants, il y a des 0 days très dangereux, et il y a des 0 days catastrophiques, qui tendent les clés de la maison à toute personne qui se promène dans le coin. Je vous assure qu’en ce moment même, vous lisez ceci sur une machine qui a les trois types de 0days. Je vous entends d’ici me dire : « Mais, Quinn, si personne ne les connaît comment peux-tu savoir que je les ai ? » C’est parce que même un logiciel potable doit avoir affaire avec du code affreux. Le nombre de gens dont le travail est de rendre le logiciel sûr peut pratiquement tenir dans un grand bar, et je les ai regardé boire. Ce n’est pas rassurant. La question n’est pas : « est-ce que vous allez être attaqué ? » mais : « quand serez-vous attaqué ? »

Considérez les choses ainsi : à chaque fois que vous recevez une mise à jour de sécurité (apparemment tous les jours avec mon ordi sous Linux), tout ce qui est mis à jour a été cassé, rendu vulnérable depuis on ne sait combien de temps. Parfois des jours, parfois des années. Personne n’annonce vraiment cet aspect des mises à jour. On vous dit « Vous devriez installer cela, c’est un patch critique ! » et on passe sous silence le côté « …parce que les développeurs ont tellement merdé que l’identité de vos enfants est probablement vendue en ce moment même à la mafia estonienne par des script kiddies accrocs à l’héro ».

Les bogues vraiment dangereux (et qui peut savoir si on a affaire à eux lorsqu’on clique sur le bouton « Redémarrer ultérieurement » ?) peuvent être utilisés par des hackers, gouvernements, et d’autres horreurs du net qui fouillent à la recherche de versions de logiciels qu’ils savent exploiter. N’importe quel ordinateur qui apparaît lors de la recherche en disant « Hé ! Moi ! Je suis vulnérable ! » peut faire partie d’un botnet, en même temps que des milliers, ou des centaines de milliers d’autres ordinateurs. Souvent les ordinateurs zombies sont possédés à nouveau pour faire partie d’un autre botnet encore. Certains botnets patchent les ordinateurs afin qu’ils se débarrassent des autres botnets, pour qu’ils n’aient pas à vous partager avec d’autres hackers. Comment s’en rendre compte si ça arrive ? Vous ne pouvez pas ! Amusez-vous à vous demander si votre vie en ligne va être vendue dans l’heure qui suit ! La prochaine fois que vous penserez que votre grand-mère n’est pas cool, pensez au temps qu’elle a passé à aider de dangereux criminels russes à extorquer de l’argent à des casinos offshore avec des attaques DDoS.

Récemment un hacker anonyme a écrit un script qui prenait le contrôle d’appareils embarqués Linux. Ces ordinateurs possédés scannaient tout le reste d’Internet et ont créé un rapport qui nous en a appris beaucoup plus que ce que nous savions sur l’architecture d’Internet. Ces petites boîtes hackées ont rapporté toutes leurs données (un disque entier de 10 To) et ont silencieusement désactivé le hack. C’était un exemple délicieux et utile d’un individu qui a hacké la planète entière. Si ce malware avait été véritablement malveillant, nous aurions été dans la merde.

Et ceci parce que les ordinateurs sont tous aussi inévitablement défectueux : ceux des hôpitaux et des gouvernements et des banques, ceux de votre téléphone, ceux qui contrôlent les feux de signalisation et les capteurs et les systèmes de contrôle du trafic aérien. Chez les industriels, les ordinateurs destinés à maintenir l’infrastructure et la chaîne de fabrication sont encore pires. Je ne connais pas tous les détails, mais ceux qui sont les plus au courant sont les personnes les plus alcooliques et nihilistes de toute la sécurité informatique. Un autre de mes amis a accidentellement éteint une usine avec un ‘“ping”’ malformé au début d’un test d’intrusion. Pour ceux qui ne savent pas, un ‘“ping”’ est seulement la plus petite requête que vous pouvez envoyer à un autre ordinateur sur le réseau. Il leur a fallu une journée entière tout faire revenir à la normale.

Lire la suite sur Framablog

La conclusion de l’article est très mignonne.

Sauf qu’elle suppose que les gens y biterraient quelque chose à tout cela. Et ce n’est pas le cas. Lorsque l’on regarde le comportement des utilisateurs « normaux », en termes d’informatique, on voit bien combien ce besoin de sécurité est absent.

Exemple, ma copine; son Windows 8 (… parti vomir…) est totalement, non, tentaculairement connecté de partout à Internet. Sans toucher à aucun paramètre en particulier, lorsqu’elle lance sa cession, le WiFi se connecte directement, et avec lui, sa boîte MSN, son compte Skype, et je ne doute pas que dans tout ce magnifique univers multimédia, l’ensemble des photos et autres documents soient directement liés au réseau…

OK, j’avoue, elle n’est pas soucieuse de sécurité, et moins encore autodidacte en informatique. Mais qui l’est plus qu’elle ? Quand on voit les nuée d’informations basardées sur Facebook, les partages de photos via des « Cloud » et j’en passe, on peut légitimement se demander si les gens imaginent un tant soit peu que des personnes mal-intentionnées existent dans ce monde.

A moins qu’elle ne conçoivent simplement pas ce qu’est l’informatique. Je crois que c’est ça, le vrai problème.

Les gens ne connaissent pas. Quand je suis tombé dans l’informatique, à l’époque, les OS permettaient (exigaient) de farfouiller et de tâcher de comprendre comment fonctionnait un réseau etc. J’ai même eu le privilège de voir ce qu’était un programme Basic, dans mes plus jeunes années.

Ma copine, de ces neuf années de moins, est tombée directement dans des OS déjà prémâchés, certainement « plugables » directement au réseau.

Les gamins d’aujourd’hui, eux, ils tombent sur des Windows 8, qui, certes à chier, sont des machines totalement interfacées où l’on galère complètement à retrouver le Panneau de Configuration, et sans parler du DOS auquel on a fait la peau il y a déjà quelques temps.

Dans un OS pareil, aucune chance de comprendre l’architecture informatique. On voit le Hardware sur la machine, on perçoit le Software sur l’écran, mais le langage de programmation, on n’en aperçoit que quelques lignes sur les « consoles » de jeux…

Si l’on ne cherche pas à savoir, on ne peut plus découvrir, même par hasard.

En gros, l’arme la plus forte des gouvernements dans cette chasse à la faille informatique, c’est l’ignorance des utilisateurs, qui ne peuvent ainsi tout bonnement pas imaginer comment fonctionne la machine à qui ils confient toute leur existence.

Globalement, un peu comme les bagnoles… Qui est vraiment bon en mécanique ? Toi ? Ca tombe bien, on a mis toujours plus d’électronique dedans, comme ça, tu peux plus y toucher non plus, et tu bittes plus rien au fonctionnement du moteur…

Rendre la masse idiote. Bêêêêêh!

« Rendre la masse idiote »

Comment, c’était pas cela l’objectif à long terme ?

Plus sérieusement, cet article est certes un peu aride, mais il met bien l’accent sur ce fallacieux sentiment de sécurité qui peut de temps à autre nous submerger en nos rares moment d’euphorie… (brrrr) tout en laissant planer un soupçon d’optimisme puisqu’il nous révèle que même ceux qui croient maîtriser tout tout tout, n’y entravent que pouic et sont donc tributaires des mêmes aléas que le commun des mortels (gna gna gna, heu!).

Surtout, il nous invite à nous questionner sur l’après (le si, n’étant plus de mise) : on va droit dans le mur (les indices concordent), dès lors vaut-il mieux : a)démonter le mur, b)le repeindre en vert ou c)descendre du bolide avant l’impact ?

L’ignorance hahaha,c’est l’instruction qui l’apprend ..

Pas de mon temps ,bien que,la dégénérescence programmée pour nos enfants est appliquée sans hontes et avec ostentation en bêtes sexuelles des l’age tendre ,c’est vraiment des salopards…

Cool. Va me falloir un peu de relecture avant de tout compiler, mais merci 🙂

Moi ce qui me fait vomir c’est le système gogole ça pue bien plus que w8 !

La sécurité informatique c’est comme les terroristes et les médicaments…

Circulez ! il n’y a rien à voir !

Ce fonctionnement parcellaire est une représentation à petite échelle de la façon dont fonctionne notre société toute entière. Adoubés comme les seuls sauveurs par les politiques et le peuple, les techniciens sont les gens qui résolvent les problèmes créés par les techniques des techniciens précédents. Problèmes toujours plus complexes, qui perturbent un équilibre général toujours plus complexe.

L’homme construit la société avec un paquet de mikado haute-technologie.

Comme le dit excellemment Jacques Ellul dans Le Bluff Technologique : « la compétence technocratique est celle de l’expert dont l’aveuglement général enveloppe la lucidité spécialisée. »

Oui, la référence à Jacques Ellul est exactement calibrée (d’ailleurs je voulais en parler en intro avant d’oublier 🙂

L’informatique est l’archétype même de la logique du système technicien, on y retrouve tout ce qu’avait prédit Ellul, de l’ambivalence et l’incertitude du « progrès » technique à l’auto-alimentation du système qui s’accélère à mesure qu’il rajoute de nouvelles couches techniques afin de gérer les nuisances des précédentes, cela avec une complexification croissante …

Heu… Windows, c’est pas un virus ?

gogole android spyware yes big virus !

Ca pour sur la sécurité informatique c’est zéro ! …j’ai un ami de la muscu qui connait un mec qui a réussi à pirater le système de surveillance vidéo de la ville de Marseille, il peut donc voir tout ce que voit les caméras de la ville sur son portable là, c’est vous dire !

Il y a plus de 15 ans de çà , on parlait déjà d’un possible système échelon qui « pouvait » être opérationnel …

Nous sommes surement bien loin d’imaginer aujourd’hui ce qu’il se trame =)